|

Sevilla Archidiocesis. Arzobispado Convento de San Francisco Villaverde Saenz Hurtado Francisco Campo Diego del

Por la jurisdiccion ordinaria de el Arzobispado de Sevilla: y en su nombre el fiscal general en el pleyto con el Conuento de San Francisco que llaman de Aguas Santas Termino de Villaverde: sobre competencia de jurisdiccion con el señor Don Diego de e 1727 Leather Bound

2019. Leather Bound. New. Leather Binding on Spine and Corners with Golden Leaf Printing on round Spine. Reprinted in 2019 with the help of original edition published long back 1727. This book is printed in black & white sewing binding for longer life Printed on high quality Paper re-sized as per Current standards professionally processed without changing its contents. As these are old books we processed each page manually and make them readable but in some cases some pages which are blur or missing or black spots. If it is multi volume set then it is only single volume if you wish to order a specific or all the volumes you may contact us. We expect that you will understand our compulsion in these books. We found this book important for the readers who want to know more about our old treasure so we brought it back to the shelves. Hope you will like it and give your comments and suggestions. Lang: - spa Pages 24. EXTRA 10 DAYS APART FROM THE NORMAL SHIPPING PERIOD WILL BE REQUIRED FOR LEATHER BOUND BOOKS. FOLIO EDITION IS ALSO AVAILABLE. hardcover

Referenz des Buchhändlers : LB1111008660363

|

|

|

Sevilla Archidiocesis. Arzobispado Convento de San Francisco Villaverde Saenz Hurtado Francisco Campo Diego del

Por la jurisdiccion ordinaria de el Arzobispado de Sevilla: y en su nombre el fiscal general en el pleyto con el Conuento de San Francisco que llaman de Aguas Santas Termino de Villaverde: sobre competencia de jurisdiccion con el se�or Don Diego de e 1727

2020. Paperback. New. Lang: - spa Pages 24. Reprinted in 2020 with the help of original edition published long back 1727. This book is Printed in black & white sewing binding for longer life with Matt laminated multi-Colour Soft Cover HARDCOVER EDITION IS ALSO AVAILABLE Printed on high quality Paper re-sized as per Current standards professionally processed without changing its contents. As these are old books we processed each page manually and make them readable but in some cases some pages which are blur or missing or black spots. If it is multi volume set then it is only single volume if you wish to order a specific or all the volumes you may contact us. We expect that you will understand our compulsion in these books. We found this book important for the readers who want to know more about our old treasure so we brought it back to the shelves. Any type of Customisation is possible with extra charges. Hope you will like it and give your comments and suggestions. paperback

Referenz des Buchhändlers : PB1111008660363

|

|

|

Sevilla Archidiocesis. Arzobispado Convento de San Francisco Villaverde Saenz Hurtado Francisco Campo Diego del

Por la jurisdiccion ordinaria de el Arzobispado de Sevilla: y en su nombre el fiscal general en el pleyto con el Conuento de San Francisco que llaman de Aguas Santas Termino de Villaverde: sobre competencia de jurisdiccion con el se�or Don Diego de e 1727 Hardcover

2020. Hardcover. New. Lang: - spa Pages 24. Reprinted in 2020 with the help of original edition published long back 1727. This book is Printed in black & white Hardcover sewing binding for longer life with Matt laminated multi-Colour Dust Cover Printed on high quality Paper re-sized as per Current standards professionally processed without changing its contents. As these are old books we processed each page manually and make them readable but in some cases some pages which are blur or missing or black spots. If it is multi volume set then it is only single volume if you wish to order a specific or all the volumes you may contact us. We expect that you will understand our compulsion in these books. We found this book important for the readers who want to know more about our old treasure so we brought it back to the shelves. Any type of Customisation is possible with extra charges. Hope you will like it and give your comments and suggestions. hardcover

Referenz des Buchhändlers : 1111008660363

|

|

|

SEYMOUR John

England Revisited. A Countryman's Nostalgic Journey. Drawings by Eric Thomas.

8vo., First Edition, with numerous illustrations in the text; cloth, a near fine copy in unclipped dustwrapper.

|

|

|

SEYMOUR, John

Revivre à la campagne

Lausanne, éd. Edita-Vilo, 1977, Première Edition en français, gd. in-4, cartonnage toilé vert éd., 256 pp., papier crème, très nb. dessins en brun, sommaire, index, L'engouement actuel pour le retour à l'autarcie trouve son accomplissement et toutes ses réponses dans cet ouvrage très complet, illustré et éclairé de nombreux croquis explicatifs, rédigé par le " père de l'autosuffisance ". Quels sont les outils essentiels pour créer et entretenir son potager ? Comment tailler ses arbustes ? Comment presser l'huile de ses noix ? La meilleure méthode pour faire son propre beurre ? Que faire de ses inévitables déchets ? Comment se chauffer grâce au soleil, sans piles photovoltaïques ? Autant de questions parmi de nombreuses autres qui se résoudront en un clin d'œil en consultant ce livre, indispensable aux nouveaux pionniers de la vie moderne ». Très RARE Très bon état

Referenz des Buchhändlers : 72818

|

|

|

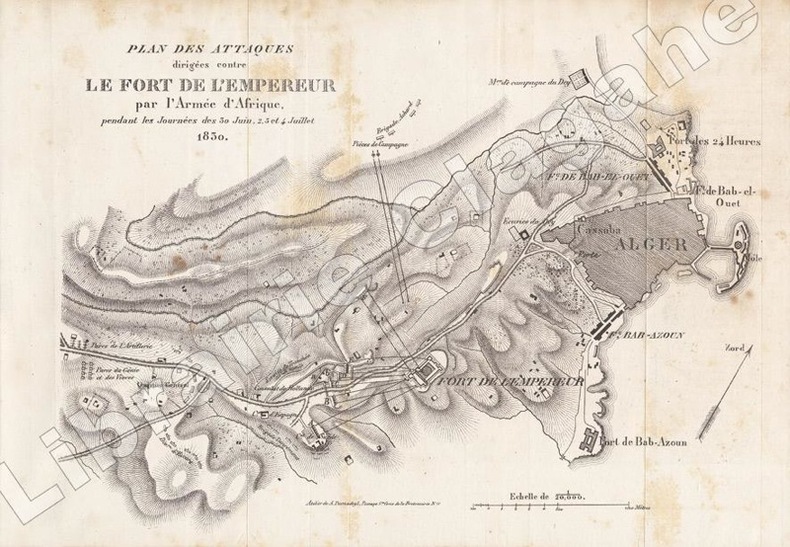

Shaler (William) suivi de [Commandant Fernel] :

Esquisse de l'Etat d'Alger considéré sous les rapports politiques, historique et civil [...] Traduit de l'anglais et enrichi de notes par M. X. Bianchi, avec un plan d'Alger (par le même).

Paris, Ladvocat ; Marseille, Camoin ; Toulon, Laurent, 1830 ; (4), II pp. , (1) f. blanc, 406 pp. , (1) f. errata, très grand plan dépliant lithographié de Alger, Djezair, avec le port, les fortifications, etc.suivi de : [Fernel, commandant] Campagne d'Afrique en 1830, avec le portrait du Dey d'Alger, le tableau de l'organisation de l'armée, et d'un plan des travaux du siège. Paris, Théophile Barrois et Benjamin Duprat, 1831 ; (4), VII, 133 pp. , (1) f. , 5 pp. soit 10 tableaux dépliants, plus dépliant des attaques.Reliés en un volume in-8, demi veau glacé fauve, dos lisse à faux nerfs dorés, titre et fleurons dorés (reliure de l'époque).

Referenz des Buchhändlers : 17233

|

|

|

Sharp David & Ordnance Survey & the Countryside Commission

Thames Path National Trail Guides

Aurum Press Ltd. Paperback. Used; Good. Simply Brit Shipped with Premium postal service within 24 hours from the UK with impressive delivery time. We have dispatched from our book depository; items of good condition to over ten million satisfied customers worldwide. We are committed to providing you with reliable and efficient service at all times. 06/15/1996 Aurum Press Ltd paperback

Referenz des Buchhändlers : 1232457 ISBN : 1854104063 9781854104069

|

|

|

Sharp David; Ordnance Survey; the Countryside Commission

Thames Path National Trail Guides

Aurum Press Ltd 1999-01-01. Paperback. Used:Good. Aurum Press Ltd paperback

Referenz des Buchhändlers : DADAX1854104063 ISBN : 1854104063 9781854104069

|

|

|

Sharp David Ordnance Survey The Countryside Commission

Thames Path National Trail Guide

Aurum Press. Used - Good. Shows some signs of wear and may have some markings on the inside. Aurum Press unknown

Referenz des Buchhändlers : GRP62623830 ISBN : 1854104063 9781854104069

|

|

|

Sharp David Ordnance Survey The Countryside Commission

Thames Path National Trail Guide

Aurum Press. Used - Good. Ships from the UK. Former Library book. Shows some signs of wear and may have some markings on the inside. 100% Money Back Guarantee. Your purchase also supports literacy charities. Aurum Press unknown

Referenz des Buchhändlers : GRP23563385 ISBN : 1854104063 9781854104069

|

|

|

Sheherazade

Di Fronte allo Schermo. Materiali per il Terzo Incontro di Cinema delle Donne " Il Gioco Dello Specchio "

Mm 130x210 Brossura originale con copertina figurata, 128 pp. e 29 illustrazioni in nero non comprese nel testo. Saggi di Laura Mulvey, Ruby Rich, Pam Cook e Tilde Capomazza. Alcune sporadiche sottolineature a matita nera, peraltro libro in ottime condizioni. Spedizione in 24 ore dalla conferma dell'ordine.

|

|

|

Sheppard Si

Farsalo 48 a.C. Cesare e Pompeo. Uno scontro fra titani. Nuova ediz.

ill., br. Nel 48 a.C. il palcoscenico era pronto per lo scontro finale dei due titani del mondo romano. Le probabilità erano a favore di Pompeo, grazie alla superiorità numerica del suo esercito. Con i pronostici contro di lui, il genio militare di Cesare fu messo duramente alla prova. In una brillante esibizione di abilità nel comando, quest'ultimo sbaragliò l'esercito avversario, più numeroso, che si ritirò inseguito da quello di Cesare sino a quando alla fine si arrese. Si Sheppard descrive con efficacia gli eventi che accompagnarono la campagna di Farsalo, e le sconvolgenti implicazioni del confronto decisivo fra i due più importanti generali dell'epoca.

|

|

|

Shon Harris Michael Meyers Rolf von Rossing Markus a Campo

CISSP. Das Zertifikat f�r IT-Sicherheit certified information systems security professional Die optimale Pr�fungsvorbereitung Allroundwissen zur IT-Sicherheit Informatik Informatiker Certified Information Systems Security Pr. EDV IT-Management Sicherheit Zertifizierung Mike Meyers ; Shon Harris. �bers. aus dem Amerikan. von Rolf von R�ssing. �berarb. von Markus a Campo Pr�fung zum Certified Information Systems Security Professional CISSP Sicherheitszertifizierung CISSP-Zertifikat CISSP-Pr�fung ISC CompTIA Security Zertifizierung CISSP-Zertifizierung. professionelle IT-Security Zugriffskontrollmethoden Desaster-Reecovery RISKNEWS Das Fachmagazin f�r Risikomanagement IT-Sicherheitsleitfaden Internet-Sicherheit IT-Administratoren IT-Sicherheitsverantwortliche Risiko-Manager mac-and-win.de Sicherheit IT-Sicherheitsb�cher Risiken Gefahren IT-Grundschutzhandbuch BSI IT-Sicherheitskonzept Praxisbuch Netzwerk-SicherheitRisikoanalyse Methoden und Umsetzung Steffen Wendzel

mitp Auflage: 1 Juni 2003. Auflage: 1 Juni 2003. Softcover. 238 x 17 x 26 cm. Dieses Buch ist eine Art Crash Test f�r eine Pr�fung die in den USA und in England sich l�ngst etabliert hat und im deutsprachigen Raum mehr und mehr an Bedeutung gewinnt. Mit Bestehen der Pr�fung zum Certified Information Systems Security Professional - von einem unabh�ngigen Konsortium ISC2 initiiert und kontrolliert - weist der Pr�fling seine Kompetenz auf allen Gebieten der IT-Sicherheit nach. Da das Examen auch im deutschsprachigen Raum aus englischen Multiple-Choice-Fragen besteht werden die exemplarischen Fragen im Buch sowohl englisch als auch deutsch abgedruckt. Auf dem Weg zur CompTIA Security Zertifizierung bin ich zwangsl�ufig auf dieses Buch gesto�en da es die Inhalte des gro�en Bruders aus den USA pr�sentiert: Die CISSP-Zertifizierung. �bersetzt ist dieses Buch von einem der wenigen CISSP's in Deutschland. Da der �bersetzer selbst die Matierie beherrscht ist dann auch die �bersetzung vollends gelungen; ein gro�er Pluspunkt. Weiterhin wird die gesamte Bandbreite abgedeckt die f�r die professionelle IT-Security ben�tigt wird. Teilweise sehr entspannt teiweise sehr fachspezifisch kompetent. Von gro�em Interesse sind auch die vision�ren Modelle der IT-Security und deren Ans�tze. Praktisch abgerundet wird das Buch durch konkrete Darstellungen der bereits erfolgreich angewandten Zugriffskontrollmethoden und der Desaster-Reecovery und und und. Als besonderes Highlight werden m�gliche Fragen aus der Zertifizierung in englisch dargestellt und dahinter die deutsche �bersetzung. Dann kommt die Antwort und eine fundierte Begr�ndung warum gerade diese die Richtige aus dem multiple-choice-test ist. Ich denke dieses neue Buch d�rfte mittelfristig zu Standardewerk avancieren. Meine Empfehlung f�r Personen die die Zertifizierung anstreben und Admins die noch mehr wissen wollen! Ich habe im Dezember die Pruefung zum CISSP efolgreich absolviert. Das Buch ist eine hervorragende Lernhilfe und sehr gut geeignet bereits vorhandenes ! Wissen noch einmal in kurzer und praegnanter Form aufzufrischen. In keinem Fall ersetzt es die offizielle ISC2 Literatur Exam review guide ergaenzt diese aber in hervorragender Weise. Sehr wertvoll sind die Pruefungstipps des Autors der als CISSP von der Matreie auch witrklich Ahnung hat. Die Uebrsetzung ist in jedem Fall sehr gut gelungen ! Sehr gute Pr�fungsvorbereitung Das Buch ist gut strukturiert. Es beschr�nkt sich auf das notwendigste auf das was am wahrscheinlichsten abgefragt wird. Nebenbei bietet es auch einen hervorragenden Einstieg in andere Pr�fungen z.B. CISA. Rundum empfehlenswert im Hinblick auf das Erscheinungsjahr stimmen allerdings einige Aussagen bereits nicht mehr z.B.Sicherheit von WLAN-Verbindungen so dass man auch in offizielle Pr�fungsleitf�den Einblick nehmen sollte. Pr�fung zum Certified Information Systems Security Professional CISSP Sicherheitszertifizierung CISSP-Zertifikat CISSP-Pr�fung ISC CompTIA Security Zertifizierung CISSP-Zertifizierung. professionelle IT-Security Zugriffskontrollmethoden Desaster-Reecovery RISKNEWS Das Fachmagazin f�r Risikomanagement IT-Sicherheitsleitfaden Internet-Sicherheit IT-Administratoren IT-Sicherheitsverantwortliche Risiko-Manager mac-and-win.de Sicherheit IT-Sicherheitsb�cher Risiken Gefahren IT-Grundschutzhandbuch BSI IT-Sicherheitskonzept Praxisbuch Netzwerk-SicherheitRisikoanalyse Methoden und Umsetzung Steffen Wendzel Johannes Pl�tner Trojaner Virus Viren Dialer Firewalls Proxys Topologien Einbruchserkennung Remote-Access Penetration-Tests Systemsicherheit Serveraufbau Websicherheit Sprache deutsch Ma�e 170 x 240 mm Einbandart Paperback Mathematik Informatik Informatiker CISSP Certified Information Systems Security Pr. Informatik EDV Informatik IT-Management Sicherheit Zertifizierung ISBN-10 3-8266-1335-X / 382661335X ISBN-13 978-3-8266-1335-7 / 9783826613357 CISSP. Das Zertifikat f�r IT-Sicherheit certified information systems security professional Die optimale Pr�fungsvorbereitung Allroundwissen zur IT-Sicherheit Mike Meyers ; Shon Harris. �bers. aus dem Amerikan. von Rolf von R�ssing. �berarb. von Markus a Campo Pr�fung zum Certified Information Systems Security Professional CISSP Sicherheitszertifizierung CISSP-Zertifikat CISSP-Pr�fung ISC CompTIA Security Zertifizierung CISSP-Zertifizierung. professionelle IT-Security Zugriffskontrollmethoden Desaster-Reecovery RISKNEWS Das Fachmagazin f�r Risikomanagement IT-Sicherheitsleitfaden Internet-Sicherheit IT-Administratoren IT-Sicherheitsverantwortliche Risiko-Manager mac-and-win.de Sicherheit IT-Sicherheitsb�cher Risiken Gefahren IT-Grundschutzhandbuch BSI IT-Sicherheitskonzept Praxisbuch Netzwerk-SicherheitRisikoanalyse Methoden und Umsetzung Steffen Wendzel Johannes Pl�tner Trojaner Virus Viren Dialer Firewalls Proxys Topologien Einbruchserkennung Remote-Access Penetration-Tests Systemsicherheit Serveraufbau Websicherheit Inhaltsverzeichnis 6 Musterfragen . . . . . . 189 7 Musterantworten . . . 193 5 Sicherheit in Netzwerken und Telekommunikation . 195 Ziel 5.01 TCP /IP- Protokoll . 196 5.LI Internet protocol IP . 198 5.1.2 Netzwerke . 199 5.1.3 Intranets und Extranets . 199 Ziel 5.02 Verkabelung und Daten�bertragung . 200 5.2.1 Koaxialkabel. . 201 5.2.2 Twisted-Pair-Kabel . 202 5.2-3 Glasfaser . 203 5.2-4 Verkabelungsprobleme . 203 5.2.5 Feuerfestigkeit. . 204 5.2.6 Breitband- und Einzelband-Kabel . 205 5.2.7 Signale . 205 5.2.8 Asynchrone und synchrone �bertragung . 206 5.2.9 �bertragungsmethoden . 206 Ziel 5.03 LAN-Technologien . 207 5.3-1 Netzwerktopologien . 207 5.3.2 Zugriffs medien und Technologien . 209 Ethernet . 210 Token-Weitergabe . 211 Polling . 211 5.3-3 Protokolle . 211 Address Resolution Protocol ARP . 211 Reverse Address Resolution Protocol RARP . 213 Boot Protocol . 214 Internet Control Message Protocol ICMP . 214 Weitere Protokolle . 214 Zie15.04 Netzwerkger�te und Netzwerkdienste . 215 5.4.1 Repeater . 216 5.4.2 Bridge . 216 5.4-3 Switches . 217 VLAN . 218 5.4.4 Router . 218 5.4.5 Brouters . 220 9 Inhaltsverzeich n is 56 Gateways . 220 57 Zusammenfassung der Ger�te . . . 221 58 Firewalls . 221 Paketfilterung . . 222 Proxy-Firewalls . 223 Zustands orientierte Firewalls . . . . 225 59 Firewall-Architektur. 226 Firewall-Administration . . . . . . . . . 229 510 Fernzugriff . . 230 PPP 230 SLIP . . . . . . . 230 PAP 230 CHAP 231 EAP 231 5.4.11 VPN . 232 PPTP 232 L2TP . . . . . . . 233 1O- 3 Betriebliche Verantwortlichkeiten . 477 Ungew�hnliche oder unerkl�rte Vorkommnisse. . . . . . . 477 Abweichungen vom Standard . . . . 478 Unerwartetes Hochfahren . . . . . . . 478 10.3-4 Operatives Personal . . . . . . . . . . . . 479 Ziel1O.04 Software-Backups . 480 101 Netzwerkverf�gbarkeit. 480 RAID 480 10.4.2 Backups 482 Kontinuit�tsmanagement . . . . . . . . 484 Zwischenstation . . . 485 10.6 Musterfragen . . . . . . 485 10.7 Musterantworten . . . 489 A �ber die freie Online-Pr�fung 491 B Karriere-Flugroute 493 Stichwortverzeichnis 497 IPSec . . . . . . 233 512 Netzwerkdienste . . . . . . . . . . . . . . . 234 DNS 234 NAT 235 Ziel 5.05 Telekommunikationsprotokolle und -dienste 236 5.5.1 FDDI 237 5.5.2 SONET. . . . . . . . . . . . . . . 237 5.5.3 Standleitungen . 238 5.5-4 CSU/DSU 240 5.5.5 S/WAN 240 5.5.6 ISDN . 240 5.5.7 DSL . 242 5.5.8 Kabelmodems . . 243 5.5.9 WAN Switching 244 5.5.10 Frame Relay . 244 5.5.11 X.25 . 245 5.5.12 ATM . 246 5.5-13 Quality of Service . . . . . . . . . . . . . . 246 5.5.14 SMDS . 247 5.5-15 SDLC 247 10 Inhaltsverzeichnis 5.5.16 HDLC . 247 5.5-17 Kombinierte Zugangstechnologien. . . 248 Ziel 5.06 Methoden und Technologien des Fernzugriffs . . . . . . . . . . . . . . 248 5.6.1 Fernzugriff . 249 5.6.2 Drahtlose Technologien . . . . . . . . . 251 Mehrfrequenzverfahren . . . . . . . . . 251 WAP 252 Bluetooth. . . 252 Access Points. . . 253 SSID. . . . . . . 254 OSA und SKA . . 254 5.6.3 Klonen von Mobiltelefonen . . . . . . 256 5.6-4 Bedrohungen bei TK-Anlagen . . . . 256 Ziel 5.07 Fehlertolerante Mechanismen 258 5.7.1 RAID . . . . . . 258 5.7.2 Clustering . 259 5.7.3 Backup . 259 5.8 Zwischenstation . . . 259 5.9 Musterfragen . . . . . . 261 5-10 Musterantworten . . . 267 6 Kryptographie . . . . . . 269 Ziel 6.01 Definitionen in der Kryptographie . . . . . . 270 6.I.I Definitionen . 270 6.1.2 Schl�ssel und Text . . . . . . . . . . . . . 271 6.1.3 Schl�sselmenge . . . . . . . . . . . . . . . 272 6.1.4 St�rke von Kryptosystemen . . . . . . 273 6.r.s Angriffe . 274 6.1.6 Scheinverfahren . . . . . . . . . . . . . . . 275 6.1.7 Steganographie . 276 Zie16.02 Verschl�sselungsverfahren . . . . . . . . . . . . 277 6.2.1 Das Kerckhoff-Prinzip 278 6.2.2 Schl�sselhinterlegung . . . . . . . . . . 279 6.2. 3 Ersetzungsverfahren . . . . . . . . . . . . 281 6.2-4 Transpositionsverfahren . . . . . . . 281 6.2.5 Blockalgorithmen . . . . . . . . . . . . . . 281 6.2.6 Stromalgorithmen . . . . . . . . . . . . . 283 6.2.7 Symmetrische Kryptographie. . . . 285 11 I nhaltsverzeich n is 6.2.8 Asymmetrische Kryptographie . . . . 287 Ziel 6'03 Hybride Ans�tze . . . 291 6.F Schl�sselmanagement 292 62 Datenverschl�sselung . . . . . . . . . . . 294 63 Sicherheitsziele . 294 6-3-4 Symmetrische Algorithmen . . . . . . 295 DES 295 Triple-DES 3DES 297 Advanced Encryption Standard AES . 298 6.3.5 Andere symmetrische Algorithmen. . 298 66 Asymmetrische Algorithmen 299 Der Schl�sselaustausch nach Diffie-Hellman . . . . . . . . . 299 EI Gamal . . . 300 Kryptosysteme mit elliptischen Kurven ECC . . . . . . . . . 300 Zie16.04 Nachrichtenintegrit�t und digitale Signaturen 300 61 Nachrichtenintegrit�t . . . . . . . . . . . 300 One-Way Hash . 301 Angriffe auf Hash-Funktionen . . 302 Hashing-Algorithmen . . . . . . . . . . . 304 6.4.2 Nachrichtenauthentisierungscode. 304 63 Elektronische Unterschriften . . . . . 306 DSS 307 Ziel 6'05 Kryptographische Anwendungen . . . . 308 65-1 Public Key Infrastructure PKI . . . 308 Zertifizierungsstelle . . . . . . . . . . . . 308 Registrierungsstelle . . . . . . . . . . 309 Widerruf von Zertifikaten . . . . . . . 310 PKI -Komponenten . . . . . . . . . . . . . 310 PKI-Schritte 311 6.5.2 Einmaltableau 312 6.5.3 Verschl�sselung auf mehreren Ebenen 314 Ziel 6.06 Kryptographische Protokolle . . . . . . . . . . . 315 6.6.1 Privacy-Enhanced Mail PEM . . . . 316 6.6.2 Nachrichten-Sicherheitsprotokoll. 317 6.6.3 Pretty Good Privacy PGP 317 6.6.4 Sicherheit im Internet . . . . . . . . . . 318 Secure Hypertext Transfer Protocol S-HTTP . . . . . . . . . 318 HTTPS 318 12 Inhaltsverzeichnis Secure Sockets Layer SSL 319 SjMIME . . . . 319 SSH 320 SET . . . . . . . . . . . . . . . . . . . . . . . . . 320 IPSec . . . . . . 322 Andere Sicherheitstechnologien . . 326 Ziel 6'07 Angriffe . 326 6.7.1 Chiffriertext-Angriff. 326 6.7.2 Angriff bei bekanntem Klartext. . . 327 6.7.3 Angriff auf ausgew�hlten Klartext. . . . 327 6.7-4 Adaptiver Angriff auf ausgew�hlten Klartext. . . . . . . . . . 327 6.7.5 Angriff auf ausgew�hlten Chiffriertext. . . . . . . . . . . . . . . 328 6.7.6 Adaptiver Angriff auf ausgew�hlten Chiffriertext . . . . . . 328 6.7.7 Mittelsmann-Angriff. 328 6.7.8 Algebraischer Angriff . . . . . . . . . . . 328 6.7.9 Analytischer Angriff . . . . . . . . . . . . 328 6.8 Zwischenstation . . . 329 6. 9 Musterfragen. . . . . . 331 6.10 Musterantworten . . . 335 7 Notfallplanung und betriebliches Kontinuit�tsmanagement 337 Ziel 7.01 Notfallplanung im Gegensatz zur betrieblichen Kontinuit�t. . . 339 Ziel 7.02 Projektinitialisierung . 341 Ziel 7.03 Folgesch�denanalyse . . 343 Zie17.04 M�gliche Bedrohungen . . . . . . . . . . . . . . . 348 Ziel 7.05 Backups und Ausweichm�glichkeiten . . . 350 7.5.1 Mitarbeiter und Arbeitsumgebung . . . 350 7.5.2 Auswahl eines Lagerorts f�r Backups. . . . . . . . . . . . . . . . 352 7.5.3 Alternative Backupm�glichkeiten . 353 Zie17.06 Planungsziele der Notfall- und Kontinuit�tsplanung . . . . . . . . 355 7.6.1 Krisenreaktion . . 358 7.6.2 Wiederanlauf und Wiederherstellung. . . . . . . . . . . . . . . . 359 7.6.3 Dokumentation . 360 7.6-4 Tests und �bungen. . . . . . . . . . . . 360 7.6.5 Wartung . 362 7.6.6 Phaseneinteilung . . . . . . . . . . . . . . 363 7.6.7 Pr�vention . 363 7.7 Zwischenstation 364 Inhaltsverzeich nis 7.8 Musterfragen . . . . . . 365 7.9 Musterantworten 370 8 Recht Ermittlungen und Ethik . . . . . . . . . . . . 373 Ziel 8.01 Ethik . . . . . . . . . . . . 374 8.1.1 ISC2 . . . . . . . . . . . . . . . . . . . . . . . . 374 8.1.2 Computer Ethics Institute . . . . . . . 375 8.1.3 Internet Activities Board . . . . . . . . . 375 Ziel 8.02 Hacking-Methoden 376 8.2.1 Eigenschaften der Angreifer . . . . . 377 8.2.2 Schwierigkeiten bei der Strafverfolgung. . . . . . . . . . . . . . 379 8.2-3 Angriffstypen . . . 380 Salami 380 Datenverf�lschung . . . . . . . . . . . . . 380 �berm��ige Sonderrechte . . . . . . . 380 Aussp�hen von Kennw�rtern . . . . . 381 IP Spoofing . 381 Mistw�hler. . 381 Anzapfen . . . 382 Social Engineering . . . . . . . . . . . . . 382 8.2-4 Andere Angriffstypen . . . . . . . . . . . 383 8.2.5 Angriffskategorien . . . . . . . . . . . . . 383 8.2.6 Telefonbetrug . . 383 Ziel 8'03 Organisatorische Haftung und ihre Auswirkungen 384 8.p Sicherheitsprinzipien . . . . . . . . . . . 385 82 Gesetzliche Haftung . . . . . . . . . . . . 385 8.3-3 Schutz der Privatsph�re . . . . . . . . . 386 Privacy Act 1974 . . . . . . . . . . . . . . . 386 Electronic Communications Privacy Act 1986. . . . . . . . . 387 Health Insurance Portability and Accountability Act HIPAA 387 Gramm Leach Bliley Act 1999 . . . . 387 �berwachung der Mitarbeiter . . . . 388 Grenz�berschreitender Datenverkehr. . . . . . . . . . . . . . . . 389 84 Internationale Fragen . . . . . . . . . . . 390 Zie18.04 Rechtsvorschriften . 390 81 Zivilrecht . 391 14 Inhaltsverzeichnis 82 Strafrecht . 391 83 Verwaltungs recht . . . . . . . . . . . . . . 391 84 Bundesgesetze . 392 Computer Fraud and Abuse Act 1986 . . . . . . . . . . . . . 392 Economic Espionage Act 1996 . . . 392 Federal Sentencing Guidelines 1991. . 392 85 Urheberrecht . 393 Gesch�ftsgeheimnisse . . . . . . . . . . 393 Copyright . . . 394 Warenzeichen . . 395 Patent . . . . . . 395 86 Softwarepiraterie . . . . . . . . . . . . . . . 395 Ziel 8.05 Ermittlungen und Computerkriminalit�t 396 8.p Wer ermittelt . . 396 8.5.2 Reaktion auf Vorf�lle . . . . . . . . . . . 397 8.5.3 Incident Response Team . . . . . . . . 398 8.5.4 Handhabung von Vorf�llen . . . . . . 399 8.5.5 Beweisaufnahme . 399 8.5.6 Durchsuchung und Beschlagnahme. . 401 8.5.7 Forensische Pr�fung . . . . . . . . . . . 402 8.5.8 Zul�ssigkeit von Beweisen . . . . . . . 403 8.5.9 Arten von Beweisen . . . . . . . . . . . . 403 Zwingende Beweise . . . . . . . . . . . . 404 Sekund�re Beweise . . . . . . . . . . . . . 404 H�rensagen . 404 8.po Verleitung und Fallen . . . . . . . . . . . 405 8.pI Verfahren . 405 8.6 Zwischenstation . . . 406 87 Musterfragen . . . . . . 407 8.8 Musterantworten . . . 413 9 System- und Anwendungsentwicklung 415 Ziel 9.01 Projektentwicklung 416 9.1.1 Softwarelebenszyklus . . . . . . . . . . . 417 9.1.2 Software- Entwicklungsmodelle . . . 41 7 Projektinitiation . . . . . . . . . . . . . . . 418 Funktionales Design Analyse und Planung 418 '5 Inhaltsverzeichnis SystemdesignjSpezifikation . . . . . . 419 Softwareentwicklung . . . . . . . . . . . 419 Akzeptanztestjlmplementierung 420 Betrieb und Wartung . . . . . . . . . . . 421 Entsorgung . 421 9.I.3 Methoden der Softwareentwicklung . . 421 9.1.4 �nderungskontrolle . . . . . . . . . . . . 422 9.1.5 Administrative Kontrollen . . . . . . . 423 9.1.6 Entwicklung der Programmiersprachen. . . . . . . . . . . . . . 424 Ziel 9.02 Objektorientierte Programmierung 425 Klassen und Objekte . . . . . . . . . . . . 426 Abstraktion . 427 Polymorphie . . . 427 9.2.1 Polyinstantiation . 427 9.2.2 Bedrohungen f�r Anwendungen . . 428 Ziel 9.03 Verteiltes Rechnen . 430 9.F ORB und CORBA . . . . . . . . . . . . . . 430 9.3.2 COM und DCOM 431 9-3-3 Enterprise Java Bean 432 9.3.4 OlE . 432 9.3.5 ActiveX . 433 9.3.6 Java-Applets . 434 9.3.7 CGI. 434 9.3.8 Cookies . 435 Ziel 9.04 Datenbanken 436 91 Relationales Datenmodell . . . . . . . . 436 Data Dictionary . 438 Datenbank-Jargon . . . . . . . . . . . . . . 438 Structured Query language . . . . . . 439 92 Hierarchisches Modell . . . . . . . . . . 440 93 Vernetztes Datenbankmanagement . . 440 94 Verteiltes Datenmodell . . . . . . . . . . 440 95 Objektorientierte Datenbanken . . . 440 96 Datenbank-Interfacesprachen 441 97 Gleichzeitiger Zugriff . . . . . . . . . . . 443 98 Aggregation und R�ckschluss . . . . 444 99 Aggregation . 446 16 I nhaltsverzeich n is 9.4-10 Inferenz . . . . 446 9II Data Warehousing . . . . . . . . . . . . . 446 Data Mining . . . 447 K�nstliche Intelligenz 448 9.5-1 Expertensysteme . 448 Ziel 9.05 9.5.2 Neuronale Netze " 449 Ziel 9.06 Malware 450 9.6.1 Viren . 451 9.6.2 W�rmer . 452 9.6-3 Logische Bomben . . . . . . . . . . . . . . 452 9.6.4 Trojanische Pferde . . . . . . . . . . . . . 452 9.6.5 Denial ofService. . . . . . . . . . . . . . . 453 9.6.6 Distributed Denial of Service . . . . . 453 9.6.7 Smurf-Angriffe . 454 9.6.8 Timing-Angriffe . 454 Zwischenstation . . . 455 9�7 9. 8 Musterfragen . . . . . . 456 9�9 Musterantworten . . . 460 10 Betriebliche Sicherheit . 463 Ziel 10.01 Betriebliche Kontrollen 463 1O.LI Kaufm�nnische Sorgfalt 465 10.1.2 Administrative Kontrolle . . . . . . . . 465 Pflichtentrennung . . . . . . . . . . . . . . 466 Stellenrotation . . 467 Prinzip der geringsten Berechtigung und minimales Wissen . . . . . . . . . . . . . 467 Zwangsurlaub . . 468 Fehlergrenzen . . 468 10.1.3 Kontrolltypen. . . 468 Ziel1O.02 Konfigurationsmanagement und Datentr�gerkontrolle . . . . . . . 470 10.2.1 Datentr�gerzugriffskontrollen . . . . 472 10.2.2 Verarbeitungs kontrollen . . . . . . . . 474 Ziel1O.03 Handhabung von Vorf�llen und Wiederanlauf . . . . . . . . . . . . . . 474 10.3-1 Sicherer R�ckfall. . . . . . . . . . . . . . . 475 10.3.2 Fax-Sicherheit . 476 17 <br/><br/>Informatik Informatiker CISSP Certified Information Systems Security Pr. Informatik EDV Informatik IT-Management Sicherheit Zertifizierung ISBN-10 3-8266-1335-X / 382661335X ISBN-13 978-3-8266-1335-7 / 9783826613357 CISSP. Das Zertifikat f�r IT-Sicherheit certified information systems security professional Die optimale Pr�fungsvorbereitung Allroundwissen zur IT-Sicherheit Mike Meyers ; Shon Harris. �bers. aus dem Amerikan. von Rolf von R�ssing. �berarb. von Markus a Campo Pr�fung zum Certified Information Systems Security Professional CISSP Sicherheitszertifizierung CISSP-Zertifikat CISSP-Pr�fung ISC CompTIA Security Zertifizierung CISSP-Zertifizierung. professionelle IT-Security Zugriffskontrollmethoden Desaster-Reecovery RISKNEWS Das Fachmagazin f�r Risikomanagement IT-Sicherheitsleitfaden Internet-Sicherheit IT-Administratoren IT-Sicherheitsverantwortliche Risiko-Manager mac-and-win.de Sicherheit IT-Sicherheitsb�cher Risiken Gefahren IT-Grundschutzhandbuch BSI IT-Sicherheitskonzept Praxisbuch Netzwerk-SicherheitRisikoanalyse Methoden und Umsetzung Steffen Wendzel Johannes Pl�tner Trojaner Virus Viren Dialer Firewalls Proxys Topologien Einbruchserkennung Remote-Access Penetration-Tests Systemsicherheit Serveraufbau Websicherheit Inhaltsverzeichnis 6 Musterfragen . . . . . . 189 7 Musterantworten . . . 193 5 Sicherheit in Netzwerken und Telekommunikation . 195 Ziel 5.01 TCP /IP- Protokoll . 196 5.LI Internet protocol IP . 198 5.1.2 Netzwerke . 199 5.1.3 Intranets und Extranets . 199 Ziel 5.02 Verkabelung und Daten�bertragung . 200 5.2.1 Koaxialkabel. . 201 5.2.2 Twisted-Pair-Kabel . 202 5.2-3 Glasfaser . 203 5.2-4 Verkabelungsprobleme . 203 5.2.5 Feuerfestigkeit. . 204 5.2.6 Breitband- und Einzelband-Kabel . 205 5.2.7 Signale . 205 5.2.8 Asynchrone und synchrone �bertragung . 206 5.2.9 �bertragungsmethoden . 206 Ziel 5.03 LAN-Technologien . 207 5.3-1 Netzwerktopologien . 207 5.3.2 Zugriffs medien und Technologien . 209 Ethernet . 210 Token-Weitergabe . 211 Polling . 211 5.3-3 Protokolle . 211 Address Resolution Protocol ARP . 211 Reverse Address Resolution Protocol RARP . 213 Boot Protocol . 214 Internet Control Message Protocol ICMP . 214 Weitere Protokolle . 214 Zie15.04 Netzwerkger�te und Netzwerkdienste . 215 5.4.1 Repeater . 216 5.4.2 Bridge . 216 5.4-3 Switches . 217 VLAN . 218 5.4.4 Router . 218 5.4.5 Brouters . 220 9 Inhaltsverzeich n is 56 Gateways . 220 57 Zusammenfassung der Ger�te . . . 221 58 Firewalls . 221 Paketfilterung . . 222 Proxy-Firewalls . 223 Zustands orientierte Firewalls . . . . 225 59 Firewall-Architektur. 226 Firewall-Administration . . . . . . . . . 229 510 Fernzugriff . . 230 PPP 230 SLIP . . . . . . . 230 PAP 230 CHAP 231 EAP 231 5.4.11 VPN . 232 PPTP 232 L2TP . . . . . . . 233 1O- 3 Betriebliche Verantwortlichkeiten . 477 Ungew�hnliche oder unerkl�rte Vorkommnisse. . . . . . . 477 Abweichungen vom Standard . . . . 478 Unerwartetes Hochfahren . . . . . . . 478 10.3-4 Operatives Personal . . . . . . . . . . . . 479 Ziel1O.04 Software-Backups . 480 101 Netzwerkverf�gbarkeit. 480 RAID 480 10.4.2 Backups 482 Kontinuit�tsmanagement . . . . . . . . 484 Zwischenstation . . . 485 10.6 Musterfragen . . . . . . 485 10.7 Musterantworten . . . 489 A �ber die freie Online-Pr�fung 491 B Karriere-Flugroute 493 Stichwortverzeichnis 497 IPSec . . . . . . 233 512 Netzwerkdienste . . . . . . . . . . . . . . . 234 DNS 234 NAT 235 Ziel 5.05 Telekommunikationsprotokolle und -dienste 236 5.5.1 FDDI 237 5.5.2 SONET. . . . . . . . . . . . . . . 237 5.5.3 Standleitungen . 238 5.5-4 CSU/DSU 240 5.5.5 S/WAN 240 5.5.6 ISDN . 240 5.5.7 DSL . 242 5.5.8 Kabelmodems . . 243 5.5.9 WAN Switching 244 5.5.10 Frame Relay . 244 5.5.11 X.25 . 245 5.5.12 ATM . 246 5.5-13 Quality of Service . . . . . . . . . . . . . . 246 5.5.14 SMDS . 247 5.5-15 SDLC 247 10 Inhaltsverzeichnis 5.5.16 HDLC . 247 5.5-17 Kombinierte Zugangstechnologien. . . 248 Ziel 5.06 Methoden und Technologien des Fernzugriffs . . . . . . . . . . . . . . 248 5.6.1 Fernzugriff . 249 5.6.2 Drahtlose Technologien . . . . . . . . . 251 Mehrfrequenzverfahren . . . . . . . . . 251 WAP 252 Bluetooth. . . 252 Access Points. . . 253 SSID. . . . . . . 254 OSA und SKA . . 254 5.6.3 Klonen von Mobiltelefonen . . . . . . 256 5.6-4 Bedrohungen bei TK-Anlagen . . . . 256 Ziel 5.07 Fehlertolerante Mechanismen 258 5.7.1 RAID . . . . . . 258 5.7.2 Clustering . 259 5.7.3 Backup . 259 5.8 Zwischenstation . . . 259 5.9 Musterfragen . . . . . . 261 5-10 Musterantworten . . . 267 6 Kryptographie . . . . . . 269 Ziel 6.01 Definitionen in der Kryptographie . . . . . . 270 6.I.I Definitionen . 270 6.1.2 Schl�ssel und Text . . . . . . . . . . . . . 271 6.1.3 Schl�sselmenge . . . . . . . . . . . . . . . 272 6.1.4 St�rke von Kryptosystemen . . . . . . 273 6.r.s Angriffe . 274 6.1.6 Scheinverfahren . . . . . . . . . . . . . . . 275 6.1.7 Steganographie . 276 Zie16.02 Verschl�sselungsverfahren . . . . . . . . . . . . 277 6.2.1 Das Kerckhoff-Prinzip 278 6.2.2 Schl�sselhinterlegung . . . . . . . . . . 279 6.2. 3 Ersetzungsverfahren . . . . . . . . . . . . 281 6.2-4 Transpositionsverfahren . . . . . . . 281 6.2.5 Blockalgorithmen . . . . . . . . . . . . . . 281 6.2.6 Stromalgorithmen . . . . . . . . . . . . . 283 6.2.7 Symmetrische Kryptographie. . . . 285 11 I nhaltsverzeich n is 6.2.8 Asymmetrische Kryptographie . . . . 287 Ziel 6'03 Hybride Ans�tze . . . 291 6.F Schl�sselmanagement 292 62 Datenverschl�sselung . . . . . . . . . . . 294 63 Sicherheitsziele . 294 6-3-4 Symmetrische Algorithmen . . . . . . 295 DES 295 Triple-DES 3DES 297 Advanced Encryption Standard AES . 298 6.3.5 Andere symmetrische Algorithmen. . 298 66 Asymmetrische Algorithmen 299 Der Schl�sselaustausch nach Diffie-Hellman . . . . . . . . . 299 EI Gamal . . . 300 Kryptosysteme mit elliptischen Kurven ECC . . . . . . . . . 300 Zie16.04 Nachrichtenintegrit�t und digitale Signaturen 300 61 Nachrichtenintegrit�t . . . . . . . . . . . 300 One-Way Hash . 301 Angriffe auf Hash-Funktionen . . 302 Hashing-Algorithmen . . . . . . . . . . . 304 6.4.2 Nachrichtenauthentisierungscode. 304 63 Elektronische Unterschriften . . . . . 306 DSS 307 Ziel 6'05 Kryptographische Anwendungen . . . . 308 65-1 Public Key Infrastructure PKI . . . 308 Zertifizierungsstelle . . . . . . . . . . . . 308 Registrierungsstelle . . . . . . . . . . 309 Widerruf von Zertifikaten . . . . . . . 310 PKI -Komponenten . . . . . . . . . . . . . 310 PKI-Schritte 311 6.5.2 Einmaltableau 312 6.5.3 Verschl�sselung auf mehreren Ebenen 314 Ziel 6.06 Kryptographische Protokolle . . . . . . . . . . . 315 6.6.1 Privacy-Enhanced Mail PEM . . . . 316 6.6.2 Nachrichten-Sicherheitsprotokoll. 317 6.6.3 Pretty Good Privacy PGP 317 6.6.4 Sicherheit im Internet . . . . . . . . . . 318 Secure Hypertext Transfer Protocol S-HTTP . . . . . . . . . 318 HTTPS 318 12 Inhaltsverzeichnis Secure Sockets Layer SSL 319 SjMIME . . . . 319 SSH 320 SET . . . . . . . . . . . . . . . . . . . . . . . . . 320 IPSec . . . . . . 322 Andere Sicherheitstechnologien . . 326 Ziel 6'07 Angriffe . 326 6.7.1 Chiffriertext-Angriff. 326 6.7.2 Angriff bei bekanntem Klartext. . . 327 6.7.3 Angriff auf ausgew�hlten Klartext. . . . 327 6.7-4 Adaptiver Angriff auf ausgew�hlten Klartext. . . . . . . . . . 327 6.7.5 Angriff auf ausgew�hlten Chiffriertext. . . . . . . . . . . . . . . 328 6.7.6 Adaptiver Angriff auf ausgew�hlten Chiffriertext . . . . . . 328 6.7.7 Mittelsmann-Angriff. 328 6.7.8 Algebraischer Angriff . . . . . . . . . . . 328 6.7.9 Analytischer Angriff . . . . . . . . . . . . 328 6.8 Zwischenstation . . . 329 6. 9 Musterfragen. . . . . . 331 6.10 Musterantworten . . . 335 7 Notfallplanung und betriebliches Kontinuit�tsmanagement 337 Ziel 7.01 Notfallplanung im Gegensatz zur betrieblichen Kontinuit�t. . . 339 Ziel 7.02 Projektinitialisierung . 341 Ziel 7.03 Folgesch�denanalyse . . 343 Zie17.04 M�gliche Bedrohungen . . . . . . . . . . . . . . . 348 Ziel 7.05 Backups und Ausweichm�glichkeiten . . . 350 7.5.1 Mitarbeiter und Arbeitsumgebung . . . 350 7.5.2 Auswahl eines Lagerorts f�r Backups. . . . . . . . . . . . . . . . 352 7.5.3 Alternative Backupm�glichkeiten . 353 Zie17.06 Planungsziele der Notfall- und Kontinuit�tsplanung . . . . . . . . 355 7.6.1 Krisenreaktion . . 358 7.6.2 Wiederanlauf und Wiederherstellung. . . . . . . . . . . . . . . . 359 7.6.3 Dokumentation . 360 7.6-4 Tests und �bungen. . . . . . . . . . . . 360 7.6.5 Wartung . 362 7.6.6 Phaseneinteilung . . . . . . . . . . . . . . 363 7.6.7 Pr�vention . 363 7.7 Zwischenstation 364 Inhaltsverzeich nis 7.8 Musterfragen . . . . . . 365 7.9 Musterantworten 370 8 Recht Ermittlungen und Ethik . . . . . . . . . . . . 373 Ziel 8.01 Ethik . . . . . . . . . . . . 374 8.1.1 ISC2 . . . . . . . . . . . . . . . . . . . . . . . . 374 8.1.2 Computer Ethics Institute . . . . . . . 375 8.1.3 Internet Activities Board . . . . . . . . . 375 Ziel 8.02 Hacking-Methoden 376 8.2.1 Eigenschaften der Angreifer . . . . . 377 8.2.2 Schwierigkeiten bei der Strafverfolgung. . . . . . . . . . . . . . 379 8.2-3 Angriffstypen . . . 380 Salami 380 Datenverf�lschung . . . . . . . . . . . . . 380 �berm��ige Sonderrechte . . . . . . . 380 Aussp�hen von Kennw�rtern . . . . . 381 IP Spoofing . 381 Mistw�hler. . 381 Anzapfen . . . 382 Social Engineering . . . . . . . . . . . . . 382 8.2-4 Andere Angriffstypen . . . . . . . . . . . 383 8.2.5 Angriffskategorien . . . . . . . . . . . . . 383 8.2.6 Telefonbetrug . . 383 Ziel 8'03 Organisatorische Haftung und ihre Auswirkungen 384 8.p Sicherheitsprinzipien . . . . . . . . . . . 385 82 Gesetzliche Haftung . . . . . . . . . . . . 385 8.3-3 Schutz der Privatsph�re . . . . . . . . . 386 Privacy Act 1974 . . . . . . . . . . . . . . . 386 Electronic Communications Privacy Act 1986. . . . . . . . . 387 Health Insurance Portability and Accountability Act HIPAA 387 Gramm Leach Bliley Act 1999 . . . . 387 �berwachung der Mitarbeiter . . . . 388 Grenz�berschreitender Datenverkehr. . . . . . . . . . . . . . . . 389 84 Internationale Fragen . . . . . . . . . . . 390 Zie18.04 Rechtsvorschriften . 390 81 Zivilrecht . 391 14 Inhaltsverzeichnis 82 Strafrecht . 391 83 Verwaltungs recht . . . . . . . . . . . . . . 391 84 Bundesgesetze . 392 Computer Fraud and Abuse Act 1986 . . . . . . . . . . . . . 392 Economic Espionage Act 1996 . . . 392 Federal Sentencing Guidelines 1991. . 392 85 Urheberrecht . 393 Gesch�ftsgeheimnisse . . . . . . . . . . 393 Copyright . . . 394 Warenzeichen . . 395 Patent . . . . . . 395 86 Softwarepiraterie . . . . . . . . . . . . . . . 395 Ziel 8.05 Ermittlungen und Computerkriminalit�t 396 8.p Wer ermittelt . . 396 8.5.2 Reaktion auf Vorf�lle . . . . . . . . . . . 397 8.5.3 Incident Response Team . . . . . . . . 398 8.5.4 Handhabung von Vorf�llen . . . . . . 399 8.5.5 Beweisaufnahme . 399 8.5.6 Durchsuchung und Beschlagnahme. . 401 8.5.7 Forensische Pr�fung . . . . . . . . . . . 402 8.5.8 Zul�ssigkeit von Beweisen . . . . . . . 403 8.5.9 Arten von Beweisen . . . . . . . . . . . . 403 Zwingende Beweise . . . . . . . . . . . . 404 Sekund�re Beweise . . . . . . . . . . . . . 404 H�rensagen . 404 8.po Verleitung und Fallen . . . . . . . . . . . 405 8.pI Verfahren . 405 8.6 Zwischenstation . . . 406 87 Musterfragen . . . . . . 407 8.8 Musterantworten . . . 413 9 System- und Anwendungsentwicklung 415 Ziel 9.01 Projektentwicklung 416 9.1.1 Softwarelebenszyklus . . . . . . . . . . . 417 9.1.2 Software- Entwicklungsmodelle . . . 41 7 Projektinitiation . . . . . . . . . . . . . . . 418 Funktionales Design Analyse und Planung 418 '5 Inhaltsverzeichnis SystemdesignjSpezifikation . . . . . . 419 Softwareentwicklung . . . . . . . . . . . 419 Akzeptanztestjlmplementierung 420 Betrieb und Wartung . . . . . . . . . . . 421 Entsorgung . 421 9.I.3 Methoden der Softwareentwicklung . . 421 9.1.4 �nderungskontrolle . . . . . . . . . . . . 422 9.1.5 Administrative Kontrollen . . . . . . . 423 9.1.6 Entwicklung der Programmiersprachen. . . . . . . . . . . . . . 424 Ziel 9.02 Objektorientierte Programmierung 425 Klassen und Objekte . . . . . . . . . . . . 426 Abstraktion . 427 Polymorphie . . . 427 9.2.1 Polyinstantiation . 427 9.2.2 Bedrohungen f�r Anwendungen . . 428 Ziel 9.03 Verteiltes Rechnen . 430 9.F ORB und CORBA . . . . . . . . . . . . . . 430 9.3.2 COM und DCOM 431 9-3-3 Enterprise Java Bean 432 9.3.4 OlE . 432 9.3.5 ActiveX . 433 9.3.6 Java-Applets . 434 9.3.7 CGI. 434 9.3.8 Cookies . 435 Ziel 9.04 Datenbanken 436 91 Relationales Datenmodell . . . . . . . . 436 Data Dictionary . 438 Datenbank-Jargon . . . . . . . . . . . . . . 438 Structured Query language . . . . . . 439 92 Hierarchisches Modell . . . . . . . . . . 440 93 Vernetztes Datenbankmanagement . . 440 94 Verteiltes Datenmodell . . . . . . . . . . 440 95 Objektorientierte Datenbanken . . . 440 96 Datenbank-Interfacesprachen 441 97 Gleichzeitiger Zugriff . . . . . . . . . . . 443 98 Aggregation und R�ckschluss . . . . 444 99 Aggregation . 446 16 I nhaltsverzeich n is 9.4-10 Inferenz . . . . 446 9II Data Warehousing . . . . . . . . . . . . . 446 Data Mining . . . 447 K�nstliche Intelligenz 448 9.5-1 Expertensysteme . 448 Ziel 9.05 9.5.2 Neuronale Netze " 449 Ziel 9.06 Malware 450 9.6.1 Viren . 451 9.6.2 W�rmer . 452 9.6-3 Logische Bomben . . . . . . . . . . . . . . 452 9.6.4 Trojanische Pferde . . . . . . . . . . . . . 452 9.6.5 Denial ofService. . . . . . . . . . . . . . . 453 9.6.6 Distributed Denial of Service . . . . . 453 9.6.7 Smurf-Angriffe . 454 9.6.8 Timing-Angriffe . 454 Zwischenstation . . . 455 9�7 9. 8 Musterfragen . . . . . . 456 9�9 Musterantworten . . . 460 10 Betriebliche Sicherheit . 463 Ziel 10.01 Betriebliche Kontrollen 463 1O.LI Kaufm�nnische Sorgfalt 465 10.1.2 Administrative Kontrolle . . . . . . . . 465 Pflichtentrennung . . . . . . . . . . . . . . 466 Stellenrotation . . 467 Prinzip der geringsten Berechtigung und minimales Wissen . . . . . . . . . . . . . 467 Zwangsurlaub . . 468 Fehlergrenzen . . 468 10.1.3 Kontrolltypen. . . 468 Ziel1O.02 Konfigurationsmanagement und Datentr�gerkontrolle . . . . . . . 470 10.2.1 Datentr�gerzugriffskontrollen . . . . 472 10.2.2 Verarbeitungs kontrollen . . . . . . . . 474 Ziel1O.03 Handhabung von Vorf�llen und Wiederanlauf . . . . . . . . . . . . . . 474 10.3-1 Sicherer R�ckfall. . . . . . . . . . . . . . . 475 10.3.2 Fax-Sicherheit . 476 17 Dieses Buch ist eine Art Crash Test f�r eine Pr�fung die in den USA und in England sich l�ngst etabliert hat und im deutsprachigen Raum mehr und mehr an Bedeutung gewinnt. Mit Bestehen der Pr�fung zum Certified Information Systems Security Professional - von einem unabh�ngigen Konsortium ISC2 initiiert und kontrolliert - weist der Pr�fling seine Kompetenz auf allen Gebieten der IT-Sicherheit nach. Da das Examen auch im deutschsprachigen Raum aus englischen Multiple-Choice-Fragen besteht werden die exemplarischen Fragen im Buch sowohl englisch als auch deutsch abgedruckt. Auf dem Weg zur CompTIA Security Zertifizierung bin ich zwangsl�ufig auf dieses Buch gesto�en da es die Inhalte des gro�en Bruders aus den USA pr�sentiert: Die CISSP-Zertifizierung. �bersetzt ist dieses Buch von einem der wenigen CISSP's in Deutschland. Da der �bersetzer selbst die Matierie beherrscht ist dann auch die �bersetzung vollends gelungen; ein gro�er Pluspunkt. Weiterhin wird die gesamte Bandbreite abgedeckt die f�r die professionelle IT-Security ben�tigt wird. Teilweise sehr entspannt teiweise sehr fachspezifisch kompetent. Von gro�em Interesse sind auch die vision�ren Modelle der IT-Security und deren Ans�tze. Praktisch abgerundet wird das Buch durch konkrete Darstellungen der bereits erfolgreich angewandten Zugriffskontrollmethoden und der Desaster-Reecovery und und und. Als besonderes Highlight werden m�gliche Fragen aus der Zertifizierung in englisch dargestellt und dahinter die deutsche �bersetzung. Dann kommt die Antwort und eine fundierte Begr�ndung warum gerade diese die Richtige aus dem multiple-choice-test ist. Ich denke dieses neue Buch d�rfte mittelfristig zu Standardewerk avancieren. Meine Empfehlung f�r Personen die die Zertifizierung anstreben und Admins die noch mehr wissen wollen! Ich habe im Dezember die Pruefung zum CISSP efolgreich absolviert. Das Buch ist eine hervorragende Lernhilfe und sehr gut geeignet bereits vorhandenes ! Wissen noch einmal in kurzer und praegnanter Form aufzufrischen. In keinem Fall ersetzt es die offizielle ISC2 Literatur Exam review guide ergaenzt diese aber in hervorragender Weise. Sehr wertvoll sind die Pruefungstipps des Autors der als CISSP von der Matreie auch witrklich Ahnung hat. Die Uebrsetzung ist in jedem Fall sehr gut gelungen ! Sehr gute Pr�fungsvorbereitung Das Buch ist gut strukturiert. Es beschr�nkt sich auf das notwendigste auf das was am wahrscheinlichsten abgefragt wird. Nebenbei bietet es auch einen hervorragenden Einstieg in andere Pr�fungen z.B. CISA. Rundum empfehlenswert im Hinblick auf das Erscheinungsjahr stimmen allerdings einige Aussagen bereits nicht mehr z.B.Sicherheit von WLAN-Verbindungen so dass man auch in offizielle Pr�fungsleitf�den Einblick nehmen sollte. Pr�fung zum Certified Information Systems Security Professional CISSP Sicherheitszertifizierung CISSP-Zertifikat CISSP-Pr�fung ISC CompTIA Security Zertifizierung CISSP-Zertifizierung. professionelle IT-Security Zugriffskontrollmethoden Desaster-Reecovery RISKNEWS Das Fachmagazin f�r Risikomanagement IT-Sicherheitsleitfaden Internet-Sicherheit IT-Administratoren IT-Sicherheitsverantwortliche Risiko-Manager mac-and-win.de Sicherheit IT-Sicherheitsb�cher Risiken Gefahren IT-Grundschutzhandbuch BSI IT-Sicherheitskonzept Praxisbuch Netzwerk-SicherheitRisikoanalyse Methoden und Umsetzung Steffen Wendzel Johannes Pl�tner Trojaner Virus Viren Dialer Firewalls Proxys Topologien Einbruchserkennung Remote-Access Penetration-Tests Systemsicherheit Serveraufbau Websicherheit Sprache deutsch Ma�e 170 x 240 mm Einbandart Paperback Mathematik mitp paperback

Referenz des Buchhändlers : BN6716 ISBN : 382661335X 9783826613357

|

|

|

sian Campaign Hardcover

Napoleon's Russian Campaign Hardcover

like new. B000VDU3BC unknown

Referenz des Buchhändlers : AE-0031-0908

|

|

|

Sibilla Aleramo Dino Campana

Un viaggio chiamato amore

MILANO: Feltrinelli 2002. IVED. Brossura. BUONO. 14 22. MTD2174 Varia LETTERATURA 012 USATO Feltrinelli unknown

Referenz des Buchhändlers : MTD2174-117C ISBN : 8807490064 9788807490064

|

|

|

Sibilla Aleramo Dino Campana

Un viaggio chiamato amore

MILANO: MONDADORI 2002. Rilegato. OTTIMO. 15 223. POI0360 NARRATIVA 015 USATO MONDADORI unknown

Referenz des Buchhändlers : POI0360-A28B ISBN : 2560609351735 2560609351

|

|

|

Siciliani, Domenico

Paesaggi Libici. Tripolitania

Mm 175x245 Brossura editoriale di 268 pagine, con 125 illustrazioni fuori testo e 1 carta itinerario. Firma d'appartenenza al frontespizio, per il resto esemplare in buone condizioni. SPEDIZIONE IN 24 ORE DALLA CONFERMA DELL'ORDINE.

|

|

|

Signol Christian

Là où vivent les hommes

ALBIN MICHEL 2021 256 pages 14 6x22 3x2 1cm. 2021. Broché. 256 pages.

Referenz des Buchhändlers : 500194214

|

|

|

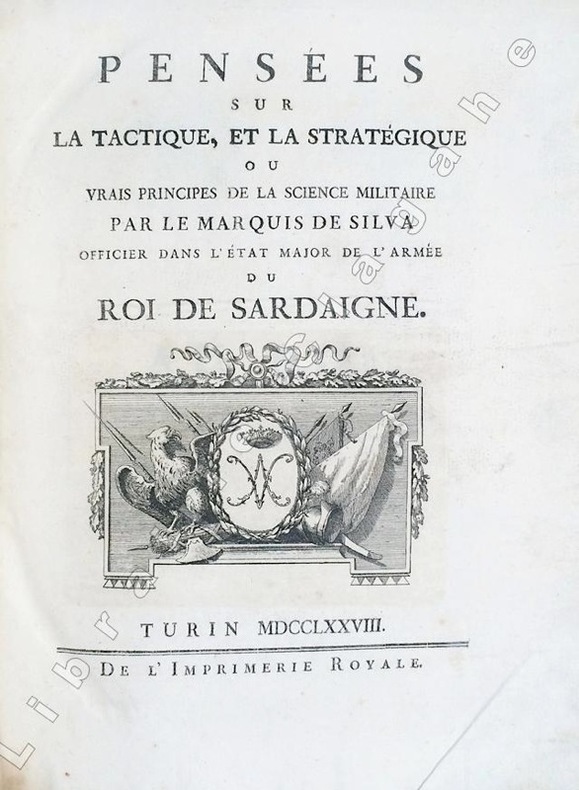

Silva, Marquis de :

Pensées sur la tactique et la stratégie ou vrais principes de la science militaire.

Turin, Imprimerie Royale, 1778 ; in-4 ; demi-veau glacé havane, dos à faux-nerfs dorés et palettes décoratives, pièce de titre vert-pistache, tranches mouchetées de bleu (reliure de l'époque) ; (14), 359, (1 bl.) ; (4), 55, (1) pp. et 30 planches gravées dépliantes.SUIVI DE : "CONSIDERATIONS SUR LA GUERRE DE 1769 ENTRE LES RUSSES ET LES TURCS. Nouvelle édition corrigée et augmentée de plusieurs notes historiques."

Referenz des Buchhändlers : 6494

|

|

|

Silvia L. Cruz Martin del Campo

Los efectos de las drogas/ The Drugs Effects: De Suenos Y Pesadillas/ Dream and Nightmare Spanish Edition

Trillas 2007-06-05. Paperback. Good. Trillas paperback

Referenz des Buchhändlers : SONG9682481473 ISBN : 9682481473 9789682481475

|

|

|

Simon Fraser (1729-1777), Amerikanischer Unabhängigkeitskrieg

Das Begräbnis des General Frasser. Original-Stahlstich von Pobuda.

Ohne Ort, um 1850. Bild ca. 8,5 x 11,5 cm, Blatt ca. 15 x 19,5 cm. 1 Blatt, verso weiß.

Referenz des Buchhändlers : 57171

|

|

|

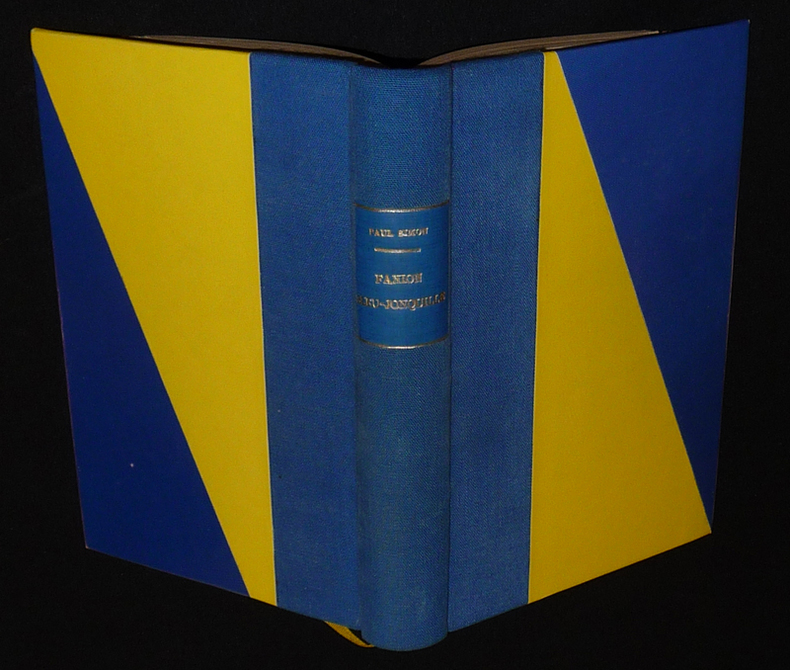

Simon Paul

Fanion bleu-jonquille

Editions Argo Relié 1930 In-12 (13,3 x 19,2 cm), reliure demi toile, rappelant les couleurs et le style de la couverture d'origine conservée à l'intérieur, 343 pages ; quelques marques de frottement sur les plats, par ailleurs bon état général. Livraison a domicile (La Poste) ou en Mondial Relay sur simple demande.

Referenz des Buchhändlers : vg317

|

|

|

Simposio San Isidoro del Campo 1301 2002 / Sanchez de las Heras Carlos / coord. / Andalucia. Direccion General de Bienes Cultur

Actas Simposio San Isidoro del Campo 1301-2002

2004. Paperback. Very Good-New. Rare book paperback

Referenz des Buchhändlers : 575430 ISBN : 8482664948 9788482664941

|

|

|

Simposio San Isidoro del Campo 1301 2002 / Sanchez de las Heras Carlos / coord. / Andalucia. Direccion General de Bienes Cultur

Actas Simposio San Isidoro del Campo 1301-2002

Andalucía. Consejería de Cultura 01/01/2004. Actas Simposio San Isidoro del Campo 1301-2002 New. Andalucía. Consejería de Cultura unknown

Referenz des Buchhändlers : 9788482664941 ISBN : 8482664948 9788482664941

|

|

|

Sinclair, Sir John; C. De M. [Carl Von Muffling]

History of the Campaign of the British, Dutch, Hanoverian, and Brunswick Armies, Under the Command of the Duke of Wellington, and of the Prussians, Under That of Prince Blucher of Wahlstadt, in the Year 1815

Hand-numbered 123 of 250. x, xiii, 159 pages. Reprint of the 1816 first edition. Fold-out map inside back board. "Author was a Prussian officer who, as a colonel, served as Blucher's Subchief of Staff during the Waterloo Campaign. He was Prussian liaison officer joined to Wellington's staff over the critical days, and was instrumental in bringing in General Thielmann's corps to reinforce the Allied left wing at the last crisis of the battle of Waterloo." - copyright page. Clean and unmarked with light wear. Binding tight. A nice copy. Book

|

|

|

SOBOUL Albert

"Problèmes paysans de la révolution (1789-1848); études d'histoire révolutionnaire. Collection : Textes à l'appui."

Paris, François Maspero, 1976. 14 x 22, 446 pp., broché, couverture à rabats, bon état (couverture défraîchie).

Referenz des Buchhändlers : 88610

|

|

|

Socialist Workers 1976 National Campaign Committee

Camejo and Reid endorse November 22 national pro-busing demonstrations press release

New York: the Campaign 1975. 2p. on campaign letterhead with small portraits of presidential slate of Peter Camejo and Willie Mae Reid very good. Supports the demonstrations called by the National Conference Against Racism in Boston. the Campaign unknown

Referenz des Buchhändlers : 183741

|

|

|

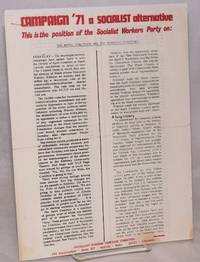

Socialist Workers Campaign Committee

Campaign '71 a Socialist Alternative. This is the position of the Socialist Workers Party on the April Coalition and the Berkeley Elections

Boston: the Committee 1971. 4p. 8.5x11 inch sheets stapled at upper left corner some soil on last page. A report on the election of radicals to Berkeley's city government critical of other left-wing organizations in the area. The last page is a full-page flyer for an appearance by Peter Camejo at Harvard with a picture of him debating Edward Kennedy. the Committee unknown

Referenz des Buchhändlers : 171055

|

|

|

Socialist Workers Party '72 Campaign Committee

Campaign mailer with original envelope 8.5x11 inches three pieces - mimeo 2p. letter tabliod campaign platform and poster / invitation to the YSA national convention

New York: Socialist Workers Party '72 Campaign Committee 1972. Manila envelope with printed return address three 8.5x11 inch enclosures along with subscription form response card and envelope some toning of enclosures especially the campaign platform printed on newsprint. Socialist Workers Party '72 Campaign Committee unknown

Referenz des Buchhändlers : 214596

|

|

|

Socialist Workers Party Washington DC. Campaign Committee D. C.

Join the Campaign That Is Changing American Politics 1972: Vote Socialist Workers Party in '72 - Herman Fagg for D.C. Delegate Brochure

Washington D.C.: Socialist Workers Party Washington D.C. Campaign Committee. A left-folded mimeographed brochure as issued measuring 7" by 8-1/2" and containing four pages including front and rear covers. With photo of Herman Fagg running for District of Columbia Delegate the brochure discusses the ongoing 1972 SWP campaign and the social political and economic issues relevant to that campaign particularly within the District of Columbia. The text reads in short part: "War racism unemployment sexism alienating work inflation corrupt school system inadequate housing and medical care poverty and pollution. These are the major problems facing the people of the District of Columbia - The Democratic and Republican parties cannot solve the problems spawned by capitalism because their interests are identical with those of the ruling class. As Malcolm X said 'A chicken can't lay a duck egg.' - The Socialist Workers Party supports the call for the formation of a genuinely independent Black political party - In Washington D.C. with a Black majority of more than 80 percent an independent Black political party would play a crucial role in determining by whom and in whose interests the institutions of this city would be run." Previously lightly folded once; short narrow corner crease. . Very Good. No Binding. 1st Edition. 1st Printing. 1972. Socialist Workers Party Washington D.C. Campaign (Committee) unknown

Referenz des Buchhändlers : 011936

|

|

|

Socialist Workers Party Campaign Committee

OUT NOW - Vote Socialist Workers Party to Bring All the Troops Home Now! Pamphlet

New York NY: Socialist Workers Party Campaign Committee. A pamphlet measuring 8" by 5-1/8" and containing eight pages including front and rear covers. Published during the 1972 Presidential campaign with photographs of Linda Jenness SWP candidate for President and Andrew Pulley SWP candidate for Vice-President the pamphlet urges "Vote Socialist Workers in '72 - Vote for JENNESS & PULLEY" and discusses the current state of the Vietnam War demanding "an immediate and unconditional withdrawal of all U.S. forces from Indochina" along with the following topics: March Against the War on November 6th; What Socialists Want; Join the Socialist Campaign. Fine. . Fine. Soft cover. 1st Edition. 1st Printing. 1972. Socialist Workers Party Campaign Committee paperback

Referenz des Buchhändlers : 011930

|

|

|

Socialist Workers Campaign Committee

OUT NOW. Vote Socialist Workers in '72. Vote for Jenness & Pulley

New York NY: Socialist Workers Campaign Committee n. d. Ca. 1972. Yellow white and black printed paper wrappers stapled. Modest wear to wrappers. A VG example. Unpaginated but 4 pp. Black and white photographic images within. Oblong format:. <br/><br/> Socialist Workers Campaign Committee unknown

Referenz des Buchhändlers : 40845

|

|

|

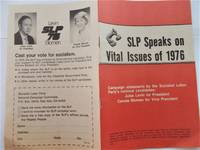

Socialist Labor Party National Campaign Committee

SLP Speaks on Vital Issues of 1976: Campaign Statements by the Socialist Labor Party's National Candidates: Jules Levin for President - Connie Blomen for Vice President

Palo Alto CA: Socialist Labor Party National Campaign Committee. A left-stapled booklet measuring 5" by 7-1/2" and containing 16 pages including front and rear covers. With photo portraits of Jules Levin and Connie Blomen on the rear cover the inside statements of the candidates cover the following topics: On the Economy; On Unions; On Foreign Policy; On the Environment; The SLP's Goal: A Socialist America; On Democracy; On Racism; On Women's Rights. Staples lightly age-rusted else Fine. . Near Fine. Booklet. 1st Edition. 1st Printing. 1976. Socialist Labor Party National Campaign Committee unknown

Referenz des Buchhändlers : 012032

|

|

|

Socialist Party US.. National Campaign Committee. U. S.

Socialist candidates 1928 : platform 1928 Leather Bound

2019. Leather Bound. New. Leather Binding on Spine and Corners with Golden Leaf Printing on round Spine extra customization on request like complete leather Golden Screen printing in Front Color Leather Colored book etc. Reprinted in 2019 with the help of original edition published long back 1928. This book is printed in black & white sewing binding for longer life Printed on high quality Paper re-sized as per Current standards professionally processed without changing its contents. As these are old books we processed each page manually and make them readable but in some cases some pages which are blur or missing or black spots. If it is multi volume set then it is only single volume if you wish to order a specific or all the volumes you may contact us. We expect that you will understand our compulsion in these books. We found this book important for the readers who want to know more about our old treasure so we brought it back to the shelves. Hope you will like it and give your comments and suggestions. Lang: - English. EXTRA 10 DAYS APART FROM THE NORMAL SHIPPING PERIOD WILL BE REQUIRED FOR LEATHER BOUND BOOKS. COMPLETE LEATHER WILL COST YOU EXTRA US$ 25 APART FROM THE LEATHER BOUND BOOKS. hardcover

Referenz des Buchhändlers : LB1111001978795

|

|

|

Socialist Party US.. National Campaign Committee. U. S.

Socialist candidates 1928 : platform 1928 FULL LEATHER BOUND

2019. SUPER DELUXE EDITION. New. Antique look with Golden Leaf Printing and embossing with round Spine completely handmade bindingextra customization on request like Color Leather Colored book special gold leaf printing etc. Reprinted in 2019 with the help of original edition published long back 1928. This book is printed in black & white sewing binding for longer life Printed on high quality Paper re-sized as per Current standards professionally processed without changing its contents. As these are old books we processed each page manually and make them readable but in some cases some pages which are blur or missing or black spots. If it is multi volume set then it is only single volume if you wish to order a specific or all the volumes you may contact us. We expect that you will understand our compulsion in these books. We found this book important for the readers who want to know more about our old treasure in old look so we brought it back to the shelves. Hope you will like it and give your comments and suggestions. Lang: - English. EXTRA 10 DAYS APART FROM THE NORMAL SHIPPING PERIOD WILL BE REQUIRED. Normal Hardbound Edition is also available on request. unknown

Referenz des Buchhändlers : SD1111001978795

|

|

|

Socialist Party US.. National Campaign Committee. U. S.

Socialist candidates 1928 : platform 1928

2019. Paperback. New. Lang: - English. Reprinted in 2019 with the help of original edition published long back 1928. This book is Printed in black & white sewing binding for longer life with Matt laminated multi-Colour Soft Cover HARDCOVER EDITION IS ALSO AVAILABLE Printed on high quality Paper re-sized as per Current standards professionally processed without changing its contents. As these are old books we processed each page manually and make them readable but in some cases some pages which are blur or missing or black spots. If it is multi volume set then it is only single volume if you wish to order a specific or all the volumes you may contact us. We expect that you will understand our compulsion in these books. We found this book important for the readers who want to know more about our old treasure so we brought it back to the shelves. Any type of Customisation is possible with extra charges. Hope you will like it and give your comments and suggestions. paperback

Referenz des Buchhändlers : PB1111001978795

|

|

|

Socialist Party US.. National Campaign Committee. U. S.

Socialist candidates 1928 : platform 1928 Hardcover

2019. Hardcover. New. Lang: - English. Reprinted in 2019 with the help of original edition published long back 1928. This book is Printed in black & white Hardcover sewing binding for longer life with Matt laminated multi-Colour Dust Cover Printed on high quality Paper re-sized as per Current standards professionally processed without changing its contents. As these are old books we processed each page manually and make them readable but in some cases some pages which are blur or missing or black spots. If it is multi volume set then it is only single volume if you wish to order a specific or all the volumes you may contact us. We expect that you will understand our compulsion in these books. We found this book important for the readers who want to know more about our old treasure so we brought it back to the shelves. Any type of Customisation is possible with extra charges. Hope you will like it and give your comments and suggestions. hardcover

Referenz des Buchhändlers : 1111001978795

|

|

|

Socialist Workers Party Campaign Committee

Special Militant Feature September 3 1971: Socialist Workers Party Launches Biggest Election Campaign In Its History

New York NY: Socialist Workers Party Campaign Committee. A large left-folded newsprint brochure measuring 11-3/8" by 17-1/2" and containing four pages including front and rear covers. Published during the 1972 Presidential campaign the brochure features the speech given by Linda Jenness SWP candidate for President and major excerpts from the speech given by Andrew Pulley SWP candidate for Vice-President both at the campaign kick-off rally at the Sheraton-Hilton Hotel in Cleveland on August 12 1971. The front cover features a large outstanding photograph from the kick-off rally there. Condition: folded once horizontally as issued; pages are lightly age-browned else Fine. . Fine. Soft cover. 1st Edition. 1st Printing. 1971. Socialist Workers Party Campaign Committee paperback

Referenz des Buchhändlers : 011941

|

|

|

Socialist Workers Party Campaign Committee

The 1972 Socialist Workers Party Platform

New York NY: Socialist Workers Party Campaign Committee. A large left-folded newsprint brochure measuring 11-3/8" by 17-1/2" and containing four pages including front and rear covers. Published during the 1972 Presidential campaign with profiles and photographs of Linda Jenness SWP candidate for President and Andrew Pulley SWP candidate for Vice-President topics discussed include: The capitalist system; What Socialists Want including Bring All the Troops Home Now!; End the Burden on Low-Income Families; For the Democratic Right of Black People to Control Their Own Communities; Halt the Destruction of the Environment; Full Civil and Human Rights for Gay People; For Government Ownership of Industry; others; Young Socialists Build Campaign by Sandra Maxfield; comprehensive List of SWP Local Candidates throughout the country. Condition: folded once horizontally as issued; pages age-tanned; periodic tiny to short closed edge tears along lower edge along blank margin only; light wear along horizontal fold. . Very Good. Soft cover. 1st Edition. 1st Printing. 1972. Socialist Workers Party Campaign Committee paperback

Referenz des Buchhändlers : 011935

|

|

|

Socialist Workers Campaign Committee

The fight against wage controls and inflation a program for labor Cover title

New York: Socilaist Workers Compaign Committee 1972. Pamphlet. 6p. wraps illus. 8x5 inches very good condition. Campaign brochure for the SWP's Presidential candidates Linda Jenness and Andrew Pulley. Socilaist Workers Compaign Committee unknown

Referenz des Buchhändlers : 196154

|

|

|

Socialist Workers Party 1976 National Campaign Committee

The Profit System: Root of America's Crisis 1976: Peter Camejo Discusses the Issues Before Working People

New York NY: Socialist Workers Party 1976 National Campaign Committee. A large left-folded newsprint brochure measuring 11-3/8" by 17-1/2" and containing four pages including front and rear covers. Published during the 1976 Presidential campaign the SWP candidates were Peter Camejo for President and Willie Mae Reid for Vice-President each with photo; the one of Willie Mae Reid was taken when she was campaigning in National City California. The text of his talk is prefaced "The following are major excerpts from a speech he gave at the University of Chicago on December 2 1975." Condition: folded once horizontally as issued; light wear in places; narrow corner crease. . Very Good. No Binding. 1st Edition. 1st Printing. 1976. Socialist Workers Party 1976 National Campaign Committee

Referenz des Buchhändlers : 011939

|

|

|

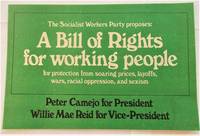

Socialist Workers Party 1976 National Campaign Committee

The Socialist Workers Party Proposes: A Bill of Rights for Working People 1976 Type One Pamphlet

New York NY: Socialist Workers Party 1976 National Campaign Committee. Type One: dark green covers; smaller size; inside front cover contains quote "Today we are ruled by a new tyranny etc." A pamphlet in dark green covers measuring 7-7/8" by 5-1/4" and containing 16 pages including front and rear covers. Published during the 1976 Presidential campaign the pamphlet profiles Peter Camejo SWP Candidate for President with photo; Willie Mae Reid SWP Candidate for Vice-President with photo and with photos throughout contains the text and discussion of SWP's Bill of Rights for Working People Right to a job; Right to an adequate income; Right to free education; Right to free medical care; Right to secure retirement; Right to know the truth about economic and political policies that affect our lives; Right of the oppressed national minorities to control their own affairs; and Right to decide economic and political policy. Fine. . Fine. Soft cover. 1st Edition. 1st Printing. 1976. Socialist Workers Party 1976 National Campaign Committee paperback

Referenz des Buchhändlers : 011933

|

|

|

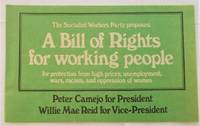

Socialist Workers Party 1976 National Campaign Committee

The Socialist Workers Party Proposes: A Bill of Rights for Working People 1976 Type Two Variant Pamphlet

New York NY: Socialist Workers Party 1976 National Campaign Committee. Type Two Variant: light green covers; larger size; inside front cover contains photo of Peter Camejo and Willie Mae Reid and quote "Today we are ruled by a new tyranny etc." A pamphlet in light green covers measuring 8-1/2" by 5-1/4" and containing 16 pages including front and rear covers. Published during the 1976 Presidential campaign the pamphlet profiles Peter Camejo SWP Candidate for President with photo; Willie Mae Reid SWP Candidate for Vice-President with photo and with photos throughout contains the text and discussion of SWP's Bill of Rights for Working People Right to a job; Right to an adequate income; Right to free education; Right to free medical care; Right to secure retirement; Right to know the truth about economic and political policies that affect our lives; Right of the oppressed national minorities to control their own affairs; and Right to decide economic and political policy. Fine. . Fine. Soft cover. 1st Edition. 1st Printing. 1976. Socialist Workers Party 1976 National Campaign Committee paperback

Referenz des Buchhändlers : 011934

|

|

|

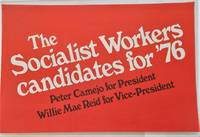

Socialist Workers Party 1976 National Campaign Committee

The Socialist Workers Party Candidates for '76 1976: Peter Camejo for President - Willie Mae Reid for Vice-President Pamphlet

New York NY: Socialist Workers Party 1976 National Campaign Committee. A pamphlet measuring 8" by 5-1/4" and containing eight pages including front and rear covers. Published during the 1976 Presidential campaign the pamphlet introduces Peter Camejo SWP candidate for President with photo of him debating Ted Kennedy in 1970; Willie Mae Reid SWP candidate for Vice-President with photo; Andrew Pulley and Linda Jenness Socialist Workers Party Campaign Chairpersons each with photo; Fred Halstead SWP candidate for President in 1968 with photo; and Ed Heisler SWP candidate for U.S. Senate from Illinois in 1974. Fine. . Fine. Soft cover. 1st Edition. 1st Printing. 1976. Socialist Workers Party 1976 National Campaign Committee paperback

Referenz des Buchhändlers : 011932

|

|

|

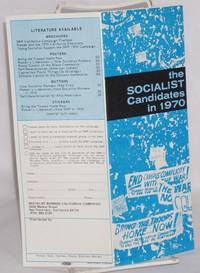

Socialist Workers California Campaign

The Socialist candidates in 1970

San Francisco: Socialist Workers California Campaign 1970. Eight panel brochure illus. 3.25x8.5 inches folded size. Includes biographical information for all eight statewide candidates. Socialist Workers California Campaign unknown

Referenz des Buchhändlers : 85424

|

|

|

Socialist Labor Party National Campaign Committee SLP Campaign '76

The Threat to Free Elections: A Socialist Labor Party Statement 1976

Palo Alto CA: Socialist Labor Party National Campaign Committee SLP Campaign '76. A left-folded brochure containing six panel-pages with each panel measuring 3-3/4" by 7". With three illustrations topics covered are: The Threat to Free Elections; An Obstacle Course; Legal Technicalities; Private Club; Media Blackout; Public Funds for the Rich; There is a Real Alternative - Vote for the Socialist Labor Ticket - Jules Levin for President - Connie Blomen for Vice President. . Fine. Brochure. 1st Edition. 1st Printing. 1976. Socialist Labor Party National Campaign Committee (SLP Campaign '76) unknown

Referenz des Buchhändlers : 012033

|

|

|

Socialist Workers Party Ohio campaign

Vote Socialist Workers in 1970

Ceveland: Socialist Workers Party 1970. Six-panel brochure very good 3.75x8.5 inches. Small black and white photos of six SWP candidates. Socialist Workers Party unknown

Referenz des Buchhändlers : 189835

|

|

|

Socialist Workers Party Campaign Committee

Women's Liberation and the Socialist Workers Campaign Party Pamphlet

New York NY: Socialist Workers Party Campaign Committee. A pamphlet measuring 7-3/4" by 6" and containing eight pages including front and rear covers. Published during the 1972 Presidential campaign with photographs of Linda Jenness SWP candidate for President and Andrew Pulley SWP candidate for Vice-President the pamphlet urges "Vote Socialist Workers in '72 - Vote for JENNESS & PULLEY" and discusses the following topics: Women as a Political Force; Freedom From Domestic Slavery; Economic Freedom; Equal Education; Women Prisoners; Bring the Troops Home Now!; Women of Oppressed Nationalities; Democrats and Republicans; and Full Liberation - Socialism. Fine. . Fine. Soft cover. 1st Edition. 1st Printing. 1972. Socialist Workers Party Campaign Committee paperback

Referenz des Buchhändlers : 011929

|

|

|

Socialist Workers 1976 National Campaign Committee

Camejo and Reid endorse November 22 national pro-busing demonstrations press release

New York: the Campaign 1975. 2p.stapled once at upper left on campaign letterhead with small portraits of presidential slate of Peter Camejo and Willie Mae Reid very good. Supports the demonstrations called by the National Conference Against Racism in Boston. the Campaign unknown books

Referenz des Buchhändlers : 183741

|

|

|

Socialist Workers California Campaign

The Socialist candidates in 1970

San Francisco: Socialist Workers California Campaign 1970. Eight panel brochure illus. 3.25x8.5 inches folded size. Includes biographical information for all eight statewide candidates. Socialist Workers California Campaign unknown books

Referenz des Buchhändlers : 85424

|

|